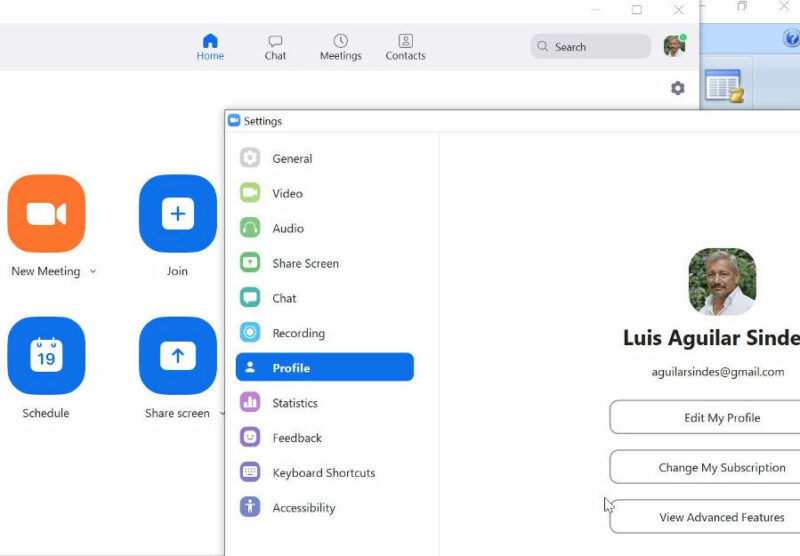

Colabora: LUIS AGUILAR SINDES, CEO de Metrix

Las reuniones online y la necesidad de dotar de contenidos a nuestros usuarios via internet ha acelerado el uso de herramientas hasta ahora desconocidas para la mayor parte de los usuarios.

Sin entrar en debates tecnológicos de ciberseguridad que solamente servirá a un grupo reducido de lectores, explicaremos, paso a paso, cómo podemos utilizar zoom de forma segura.

PRIVACIDAD EN EL TELETRABAJO USANDO SUPERVISIÓN. PUNTOS ÚTILES.

La fiebre es el síntoma de una posible infección. Si lo podemos usar a nuestro favor, capitalizamos la experiencia.

¿Cómo mejorar la ciberseguridad en tiempos de COVID-19?

El teletrabajo aumenta el riesgo informático, porque también aumenta la cantidad de usos y componentes de Tecnología Informática (IT) que intervienen y que quizás no cuentan con el adecuado nivel de seguridad implantada.

Sería como abrir el tráfico a más automóviles en una carretera, pero con menos medidas de seguridad (sin cinturones de seguridad, sin airbags, con los frenos sin revisar, etc.)

No es solamente ZOOM: todo el ecosistema de IT es más complejo, frondoso y susceptible de intrusión, pérdida de privacidad y confidencialidad si no aplicamos normativas, prácticas o hábitos que cierren ciertas brechas.

¿QUÉ EXPRESAN EN GENERAL LOS ARTÍCULOS SOBRE ZOOM Y SUS INCIDENTES?

Los artículos que leemos por Internet sobre episodios de vulnerabilidad a la privacidad, intrusión en salas de videoconferencias del producto ZOOM documentan, en resumen:

- Intrusión en salas de videoconferencia de forma manifiesta o bien oculta

- Exposición de pantallas compartidas con imágenes ofensivas

- Grabación de sesiones

- Posible hurto de ID de usuarios o supuestas “ventas” de información del fabricante a terceros.

Esto se basa en dos grandes factores: aprovechar por el delincuente cierta debilidad del código de software y de la configuración abierta o simple en términos de seguridad informática, dejada por defecto al instalar el producto.

Desvelan, en términos generales dos grupos de problemas:

- Unos deben ser resueltos por el fabricante del producto y son de naturaleza tecnológica: debilidad de seguridad en el código de software, ruteo de tráfico, criterios de privacidad, acceso a recursos del usuario en forma segura, etc.).

- Otros, están relacionados con la configuración de seguridad de la herramienta que instalamos y son aplicables a TODOS los recursos de IT.

PASOS PARA MEJORAR LA SEGURIDAD DE ZOOM

Estos son algunos consejos clave para asegurar la sala de videoconferencia o las sesiones que usamos:

- 1 – Desactivar la función de grabación automática del chat

En la configuración de su cuenta asegúrate de que Guardar chats automáticamente esté desactivado.

- 2 – Desactivar el «Seguimiento de atención»

En la configuración de su cuenta Zoom (Avanzado), el ‘Seguimiento de atención’ debe estar desactivado..

- 3 – Mejores prácticas para evitar acceso no autorizado

Con Zoom ahora más utilizado que nunca, la mecánica de sus identificaciones de reuniones públicas ha permitido que los intrusos invadan las reuniones de personas con acoso, insultos e imágenes inquietantes.

Al organizar una reunión, hay que considerar estos pasos:

-

- Los intrusos o hackers pueden encontrar su reunión de una de dos maneras: pueden recorrer las ID de las reuniones al azar (conjunto de caracteres alfanuméricos que sirven para identificar a un usuario) hasta que encuentren una activa, o pueden aprovechar los enlaces e invitaciones de reuniones que se han publicado en lugares públicos, como grupos de Facebook, Twitter, o sitios web personales. Por lo tanto, para protegerse debemos mantener en privado sus ID de reunión.

- 4 – Mantener la ID de la reunión privada y con contraseña.

No debemos publicar el enlace a su reunión o el ID de la reunión públicamente. Es mejor enviarlo directamente a personas y grupos de confianza. Envíe el ID en forma de imagen, por un medio distinto que la contraseña.

-

- No debemos publicar el enlace a su reunión o el ID de la reunión públicamente. Es mejor enviarlo directamente a personas y grupos de confianza. Envíe el ID en forma de imagen, por un medio distinto que la contraseña.

- Asimismo, hay que establecer una contraseña de reunión e inspeccionar cuidadosamente el enlace de la reunión.

- Por tanto, en la configuración de nuestra cuenta de Zoom en Programar reunión, activaremos Requerir una contraseña cuando programemos nuevas reuniones (a la derecha). También encontraremos opciones de contraseña adicionales en esta área de la configuración.

- También podemos establecer una contraseña al programar una reunión desde la aplicación de escritorio Zoom marcando la casilla de verificación «Requerir pase de reunión».

NOTA: Las contraseñas de Zoom pueden comportarse de maneras inesperadas. Si utiliza la funcionalidad «Copiar invitación» para copiar el enlace de la reunión y enviarlo a sus participantes, el enlace puede incluir la contraseña de su reunión. Se trata de una URL inusualmente larga con un signo de interrogación, que indica que incluye la contraseña de su reunión.

- 5 – Bloquear compartir pantalla

En la configuración de nuestra cuenta de Zoom en “En reunión (Básico)”, debemos configurar Compartir pantalla en solo host/anfitrión. Eso significa que, cuando organicemos una reunión online, solo nosotros podremos compartir pantalla (ningún otro participante más)

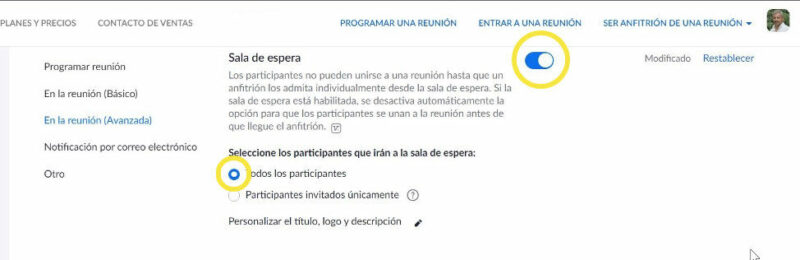

Dependiendo del tipo de llamadas que planeemos alojar, también podemos desactivar el uso compartido de pantalla por completo. - 6 – Use las salas de espera para aprobar a los participantes

Para mejorar la seguridad, en la configuración de la cuenta de Zoom en “En reunión (Avanzado)” habilitaremos la opción Sala de espera. Una sala de espera permite a los anfitriones seleccionar nuevos participantes antes de permitirles unirse, lo que puede ayudar a prevenir interrupciones o participantes inesperados.

- 7.-Bloquear la reunión

Cuando todos los participantes esperados han llegado a la reunión, podemos «bloquear» la reunión para evitar que alguien inesperado se una a la misma.

CONSEJOS PARA MEJORAR SU CIBERSEGURIDAD

Así como damos batalla a la pandemia con ciertos hábitos y conductas más positivas y saludables, quedándonos en casa, en el mundo virtual debemos ser conscientes de ciertas prácticas saludables.

Partimos de un concepto básico:

RIESGO = AMENAZA x VULNERABILIDAD x ACTIVO.

El riesgo será alto, cuando uno de los factores del segundo término de la ecuación sea alto.

Tendremos ALTO RIESGO si la amenaza es alta, como es el caso de la mayoría de los casos de trabajo remoto.

Buenas prácticas para teletrabajar de forma segura

Usando el menos común de los sentidos… el sentido común postulemos el siguiente “decálogo” del teletrabajador

- Backups. Realizar respaldos (backups) de forma segura, y en diferentes tipos de soporte (cloud, discos externos, etc.) mejora la seguridad del trabajo.

- Clasificar la información. No toda la información es valiosa… Debemos identificar la que sí que lo es (documentos, ciertas fotos, claves de acceso, ID de usuarios, etc.) y mantenerla en una “bóveda” informática. Hay varios productos disponibles como Keepass.

- Inventario. Es buena opción repasar todos los recursos de tecnología informática. Hacer un inventario. Y asegurarnos que la configuración de seguridad no sea simple, sino lo más cerrada posible.

- Paranoia saludable. No debemos hacer sesiones sin tener claro quién, cómo, cuándo y dónde haremos la videoconferencia y sin determinar los criterios de ingreso.

- Gratis a veces en costoso. Las licencias gratuitas o free suelen tener temas de seguridad por su bajo mantenimiento.

- Compartir. Es productivo compartir. Pero la promiscuidad suele terminar mal, en todos los aspectos de la vida y la informática no es la excepción. Debemos ser muy cuidadosos a la hora de decidir quién comparte qué cosa y por qué medio.

- Reglas de ciberseguridad. El responsable de IT (informático) debe desarrollar normativas de ciberseguridad relacionadas al uso seguro de los equipos de trabajo

- Asegurar sus claves de acceso. No es seguro compartir enlaces o IDs o claves de acceso que sean en texto plano por medios no seguro, al igual que no le entregaríamos la llave de nuestra casa a cualquiera…Por ello, debemos usar el ID de sesión enviado por email mediante imagen y la contraseña por otro medio (ej. Mensajería instantánea) también como imagen.

- Seguridad perimetral. La instalación de un antivirus (firewall) en el domicilio para asegurar el perímetro de su ecosistema de IT también es un básico de protección. Elijamos un producto robusto que tenga inspección de tráfico, virus, spam, etc. para dejar afuera gran parte de los indeseables, tal como usa una puerta acorazada en su domicilio.

- Resguardo de información. Volvemos sobre el punto porque siempre se olvida: organizar la información en dispositivos, carpetas y documentos bajo un criterio coherente, seleccionando lo más sensible y realizando respaldos encriptados y seguros.